इंटरनेट से जुड़े प्रत्येक कंप्यूटर का एक विशिष्ट नेटवर्क IP पता होता है। एक ही समय में नेटवर्क पर एक ही पते वाले दो कंप्यूटर नहीं हो सकते हैं, जिससे यह निर्धारित करना संभव हो जाता है कि यह या वह गतिविधि किस कंप्यूटर से की गई थी।

यह आवश्यक है

- - सेवा कौन है;

- - मेटास्प्लोइट कार्यक्रम;

अनुदेश

चरण 1

एक ज्ञात आईपी पते वाले कंप्यूटर के बारे में सभी उपलब्ध जानकारी एकत्र करने की आवश्यकता विभिन्न स्थितियों में उत्पन्न हो सकती है - उदाहरण के लिए, इसके मालिक द्वारा कपटपूर्ण कार्यों के संदेह के मामले में या जब एक ट्रोजन प्रोग्राम का पता चलता है जो एक विशिष्ट आईपी पते से जुड़ता है।

चरण दो

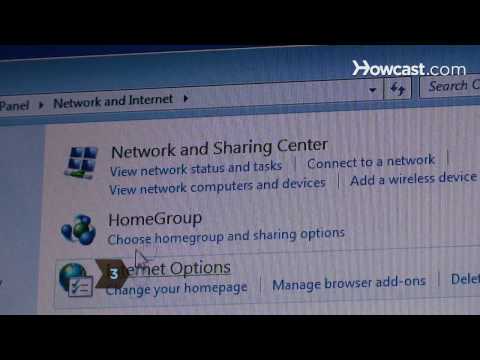

अपने कंप्यूटर के बारे में सभी उपलब्ध जानकारी का पता लगाने के लिए, सेवाओं में से किसी एक का उपयोग करें, उदाहरण के लिए, All Nettools। उस कंप्यूटर का पता दर्ज करें जिसमें आप रुचि रखते हैं खोज बार में, और आपको सभी उपलब्ध जानकारी प्राप्त होगी।

चरण 3

कुछ सेवाएं जो तुरंत कंप्यूटर के स्थान पर डेटा देती हैं, उदाहरण के लिए, रूसी सेवा आईपी Ping.ru। यह संसाधन आपको कुछ ही सेकंड में काफी संपूर्ण जानकारी प्राप्त करने की अनुमति देता है। सच है, कंप्यूटर का स्थान निर्धारित करना अक्सर गलत होता है।

चरण 4

यह समझा जाना चाहिए कि इंटरनेट पर अवैध गतिविधियों में लिप्त व्यक्ति लगभग हमेशा अपने वास्तविक आईपी पते को छिपाने के उपाय करता है, इसलिए आप सबसे अधिक संभावना केवल एक मध्यवर्ती प्रॉक्सी सर्वर पर जाएंगे। लेकिन भले ही आप कंप्यूटर के वास्तविक नेटवर्क पते को निर्धारित करने का प्रबंधन करते हैं, आप इसके मालिक के डेटा का पता नहीं लगा पाएंगे, क्योंकि प्रदाता केवल कानून प्रवर्तन एजेंसियों के अनुरोध पर ऐसी जानकारी प्रदान करते हैं।

चरण 5

यदि कानून प्रवर्तन एजेंसियों ने एक या किसी अन्य कारण से आपकी मदद नहीं की, तो आप विशेष उपयोगिताओं का उपयोग करके हमलावर के बारे में जानकारी एकत्र करने का प्रयास कर सकते हैं। उदाहरण के लिए, Metasploit प्रोग्राम को डाउनलोड और इंस्टॉल करें। यह पूरी तरह से कानूनी उपयोगिता है, आप इसे निर्माता की वेबसाइट से मुफ्त में डाउनलोड कर सकते हैं। इसकी मदद से आप रिमोट कंप्यूटर पर रिसर्च कर सकते हैं और इसके कमजोर बिंदुओं की पहचान कर सकते हैं। काम करते समय प्रॉक्सी सर्वर का उपयोग करना याद रखें।

चरण 6

मेटासप्लोइट कार्यक्रम न केवल दूरस्थ कंप्यूटरों की जांच करने की अनुमति देता है, बल्कि पाई गई कमजोरियों का उपयोग करके उन्हें भेदने की भी अनुमति देता है। बस यह मत भूलो कि किसी और के कंप्यूटर में प्रवेश करना अवैध है, इसलिए इस विकल्प का उपयोग केवल तभी किया जा सकता है जब अन्य सभी संभावनाएं पहले ही समाप्त हो चुकी हों।